Uno de los temas más recurrentes entre los usuarios de iPhones, es aquél que es una mezcla de rabia e impotencia para cuando son víctimas de un robo y ante tal desagradable situación, surge la inquietud de cómo poder enfrentarlo y qué es lo que corresponde hacer por parte del usuario y desde la firma Kaspersky han descubierto el esquema de interacción que utilizan los estafadores para desbloquear iPhones robados.

Se recomienda tenerlo en cuenta pues es un modus operandi, que implica mucha presión psicológica y habilidades de ingeniería social, puesto que cuando los ladrones obtienen el iPhone de la víctima, inmediatamente lo apagan para evitar ser detectados y también quitan la tarjeta SIM para averiguar el número de teléfono de la víctima.

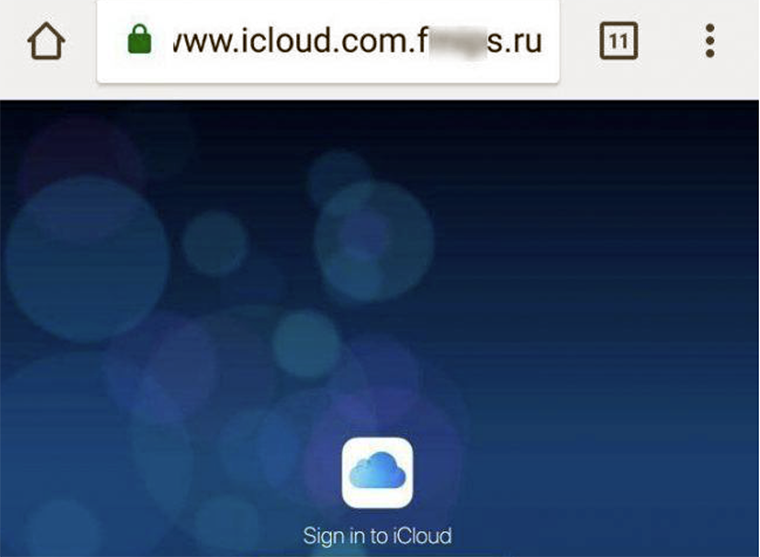

Una vez que la víctima activa su tarjeta SIM de reemplazo, recibe un SMS idéntico a una notificación legítima del servicio ‘Buscar mi iPhone’ de Apple y a través de esa herramienta , solicitan al usuario introducir sus credenciales en lo que parece ser un sitio web oficial de iCloud (icloud.co.com), con la supuesta finalidad de poder detectar la ubicación del teléfono robado.

Luego de una inspección más detallada, el propietario del teléfono se daría cuenta de que la dirección realmente se escribe: ‘icioud[punto]co[punto]com’, es decir, una “i” mayúscula, en lugar de una “l” minúscula. Este sitio de phishing le permite al ciberdelincuente robar las credenciales del usuario para así desbloquear el dispositivo.

Si los estafadores se dan cuenta de que su víctima ha detectado el truco del phishing, comienzan la siguiente etapa del plan y que apunta a que los ciberdelicuentes intentan ponerse en contacto con el propietario a través de una llamada telefónica en la que aseguran ser representantes de un centro de servicio y describen el dispositivo y ofrecen devolverlo, pero si el propietario lo cree, los estafadores le piden que recoja el teléfono en un lugar específico.

Al establecer límites de tiempo estrictos y proporcionar a la víctima una historia bien detallada, pero aun así falsa, se ganan su confianza y luego los estafadores hablan con la víctima sobre cómo eliminar su cuenta en la nube y así borrar la vinculación con el teléfono inteligente robado.

Si el propietario lo hace, los ladrones son libres de encender y reutilizar el teléfono sin riesgo de ser descubiertos.